Subscripciones M365 – Subscripciones y Planes

Conoce cómo se manejan las diferentes subscripciones y tipos de planes de los productos de Microsoft 365 existentes, la estrategia de cómo combinarlas y los aspectos de seguridad que no debes de olvidar revisar.

Proyectos en Nube – 5 buenas prácticas para maximizar la eficiencia y reducir costos

Algunos aspectos muy importantes que se suelen dejar de lado al momento de implementar soluciones de nube que ayudan en optimizar eficiencia y costos.

Creación de un Aula Virtual

Creación de un Aula Virtual Consideraciones y Estrategias ¿Eres docente en alguna institución educativa? ¿Eres de recursos humanos buscando como formas de entrenar al personal?¿Eres un coordinador de la unidad […]

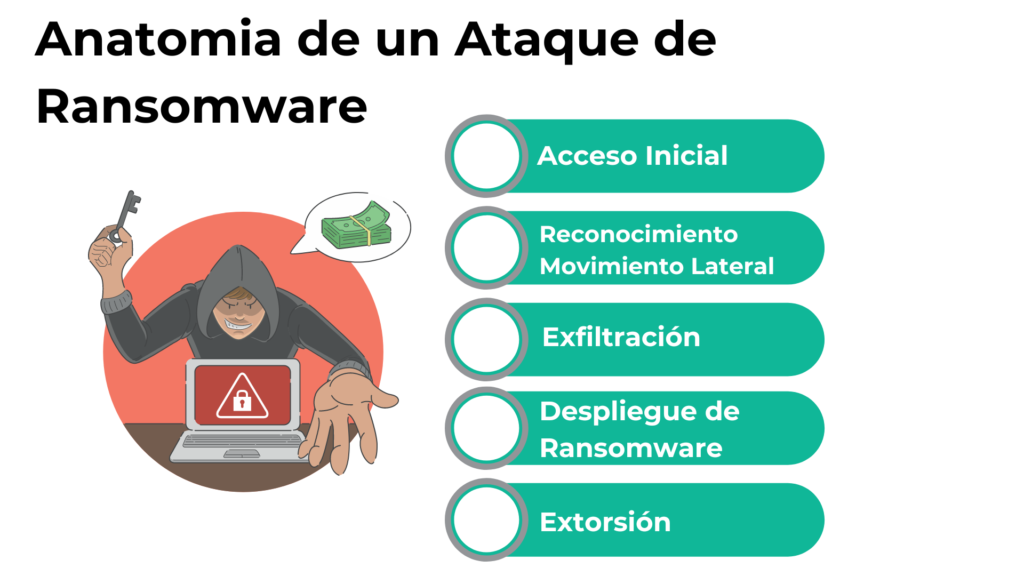

Anatomia de un Ataque de Ransomware

¿Ya fuiste victima de un ataque de Ransomware?

¿Cómo deberías de estar preparado para poder sobrellevar un ataque de este tipo?

¿Ya fuiste victima de un ataque de Ransomware?

¿Cómo deberías de estar preparado para poder sobrellevar un ataque de este tipo?

Alternativas de Escritorio como Servicio (Desktop As a Service)

Soluciones de nube que permiten a las organizaciones el poder contar con estaciones de trabajo como servicio desde la nube, iniciemos con AWS Workspace

Monitoreo de Infraestructura e Indicadores de Rendimiento

Que en época de festividades no te tomen por sorpresa!! como una buena práctica el contar con una solución de monitoreo que te brinde la visibilidad del estado de salud de tus aplicaciones e infraestructura siempre es algo necesario.

Protección contra Ransomware

Cada vez se identifican más ataques de este malware y sus múltiples variantes de ransomware por lo que se requiere de medidas y estratégias que permitan a las organizaciones poder protegerse adecuadamente y establecer mecanísmos de reacción rápidos.

Estrategia de Respaldo – Logrando la regla 3-2-1

Como es normal en todas las empresas, se debe de mantener resguardado los datos y una de las recomendaciones que siempre tenemos es la de aplicar la estrategia de respaldo usando la regla 3-2-1, pero ¿cómo lograrlo?

Beneficio de las plataformas LMS

No importa si es en un ambiente académico o corporativo, el contar con una plataforma de gestión de contenido educativo (LMS), ayuda en gran manera para poder automatizar y llevar registro de los procesos formativos.

La gestion de proyectos en simples pasos

Cuando lograr la gestión de proyectos se puede realizar fácilmente con las herramientas que tenemos a la mano dia a día, sin dejar de lado lo vital: La Metodología.