Información, el recurso más importante

La información puede existir de muchas formas, esta puede estar impresa, escrita en papel, almacenada electrónicamente, transmitida electrónicamente, mostrada en un filme o hablada en una conversación. Cualquier que sea la forma que tome la información o la manera en que sea compartida o almacenada siempre debe de ser protegida apropiadamente.

La seguridad de la información es la protección de la información en todas las variedades de los posibles ataques en orden para asegurar la continuidad del negocio, minimizar los riesgos del negocio y maximizar el retorno de la inversión y oportunidad de los negocios.

¿Por qué la importancia en la seguridad de la información?

Identificar un proceso o esquema de trabajo que permita garantizar un nivel de seguridad para la información, identificando los riesgos y los niveles de protección que se deberán de implementar para dicho objetivo.

Primero debemos de romper un MITO que es Información = Sistemas del área de tecnlogía por el contrario la información es un ACTIVO más de la empresa.

Entonces, ¿Qué es la información?

- La información es: Electrónica / no electrónica

- La información puede: estar comprometida / asegurada

- La información tiene: una fuente / un uso / un Valor / un Riesgo

- Las amenazas de la información son: Personas / Procesos / Tecnología

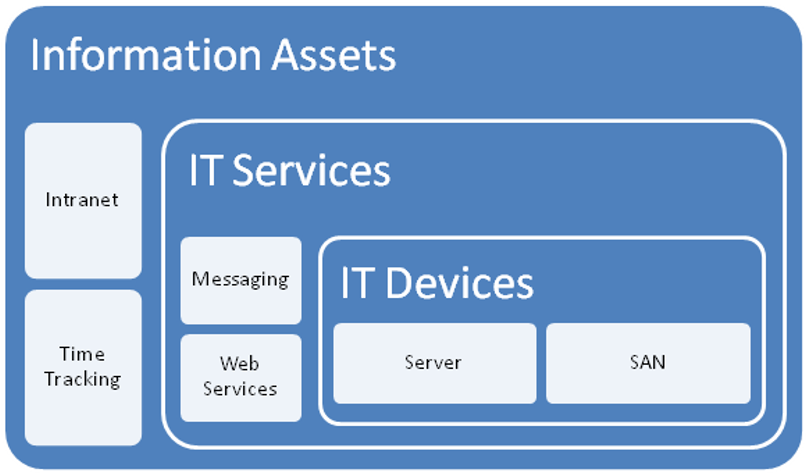

Ahora bien, ¿por qué es necesario proteger dentro de una organización los servidores y las aplicaciones? Sencillo, porque es donde se encuentra la información para la toma de decisiones de la empresa e información confidencial. Es muy importante crear un diagrama de relación o de dependencia que puedan tener los sistemas críticos, ya que esto permite identificar la “ruta de transformación” de la información y para cada una de estas etapas, es crucial identificar los usuarios o administradores que tienen acceso para poder establecer las medidas de control necesarias para poder proteger la información en cada proceso.

Activos de Información

Es importante identificar dónde se encuentra la información y cómo se transforma.

La información es un activo que, como cualquier otro activo importante en la empresa, tiene un valor para la organización y consecuentemente la necesidad de ser protegido, a partir de esto, que exista la necesidad de proteger la información de:

- Acceso no autorizado

- Modificación

- Destrucción

- Revelación

- Pérdida

Lo anterior permite establecer la confidencialidad, integridad y disponibilidad de la información y de los activos de que intervienen en su generación.

En la práctica, lo que las empresas buscan para efecto de aplicar un esquema formal en relación con la seguridad de la información, no únicamente se limita a brindar un folleto sobre aspectos de seguridad industrial o interna al momento de contratar nuevo personal, sino la de establecer un Sistema de Manejo de Seguridad de la Información (por sus siglas en ingles ISMS – Information Security Management System) de lo cual:

- Es un esquema de trabajo para manejar y continuamente mejorar las políticas organizacionales, procedimientos y procesos en función a la seguridad de la información.

- Un ISMS es parte integral de los sistemas de administración dentro de la organización, basado en un esquema de análisis de riesgos a establecer, implementar, operar, monitorear, revisar, mantener y mejorar.

- Se convierte en un proceso recurrente como parte natural de la operación de la organización que debe de ser repetible en base a los controles que se establezcan.

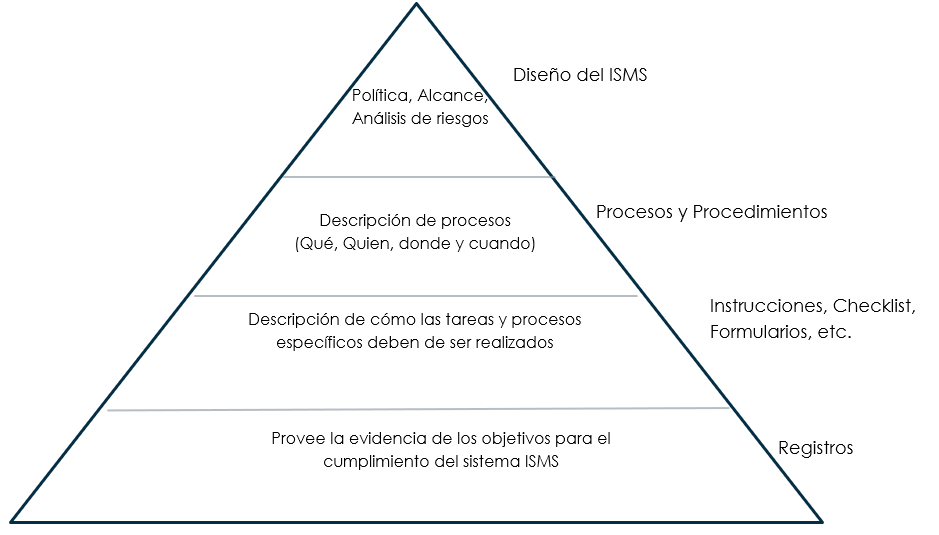

La siguiente imagen ilustra los niveles que deben de implementarse para el cumplimiento de un sistema ISMS:

La pirámide establece los cuatro niveles que se deben de implementar para la realización de un sistema formal para el manejo de la seguridad de la información, todo esto basado en el cumplimiento de la norma ISO 27001, de lo cual ampliamos a continuación cada parte de la pirámide:

- Diseño del ISMS: se define el alcance o el listado de las plataformas que estarán cubiertas bajo el sistema de seguridad, también en esta etapa se realiza un análisis de riesgo al que pueden estar expuestas las plataformas críticas y finalmente el establecimiento del enunciado de la política de seguridad que la empresa estará adoptando.

- Políticas y procedimientos: incluye la elaboración de una política de seguridad, un documento que detalla los controles de seguridad que deberán de ejecutarse sobre las plataformas críticas, frecuencia de ejecución de dichos controles y los parámetros para establecer si dichos controles se encuentran en cumplimiento o no.

- Instrucciones, Checklist, Formularios, etc.: listado de procesos que deberán de ejecutarse, listas de verificación a realizarse sobre las plataformas críticas y formularios que deberán de utilizarse para garantizar el registro de acciones y/o cambios que se puedan realizar sobre los sistemas cubiertos bajo la política de seguridad.

- Registros: el manejo de evidencias, registros y eventos deberán de conservarse por un tiempo establecido para poder realizar los procesos de auditorías que sean necesarios para validar el cumplimiento de los controles de seguridad.

La aplicación de la norma ISO 27001, es un paso bastante grande que las empresas pueden realizar, ya sea para el cumplimiento de normas internacionales o para poder realizar proceso de exportación o comercialización con empresas de otros países en donde la ejecución de controles de seguridad bajo este estándar es necesario.

¿Esto aplicaría para cualquier empresa?

¡Claro que sí!, la implementación de un esquema de seguridad aplica para cualquier empresa.

Me imagino que igualmente estás pensando que el aplicar un sistema de seguridad de la información es exclusivo para grandes empresas, ya que en la mayoría de casos es necesario destinar recursos tanto económicos como de personal para que un sistema se pueda implementar y se brinde el seguimiento necesario para su cumplimiento.

Si consideras que tu empresa es muy pequeña para invertir en la implementación de un sistema formal de seguridad, puedes perfectamente implementar parcialmente algunos elementos del sistema que igual puedan brindarte muchos beneficios para poder establecer un buen control sobre la seguridad de los sistemas como, por ejemplo:

- Validar y aplicar las actualizaciones de seguridad a los sistemas de forma periódica.

- Mantener un monitoreo del rendimiento de las plataformas para poder identificar los patrones de comportamiento.

- Manejar un repositorio central de los eventos de las plataformas más importantes para poder dar seguimiento a fallas que puedan ocurrir.

- Mantener una documentación actualizada tanto del inventario de equipos como de las configuraciones de los sistemas.

Los ejemplos previos son acciones que fácilmente se pueden realizar sin llegar a implementar todos los controles que formalmente se establecen en la ISO 27001, por lo tanto, sin mayor inversión económica se puede desarrollar un nivel de control y monitoreo bastante aceptable de las plataformas críticas.

Existen muchas herramientas gratuitas que permiten realizar los controles detallados anteriormente, entre algunos que puedo compartirte:

- Monitoreo de Rendimiento

- ManageEngine OPManager

- Solarwinds NPM (Network Performance Monitor)

- Cacti

- ZenOSS

- Zabbix

- Monitoreo de Aplicaciones

- ManageEngine AppManager

- Solarwinds ASM (Application Server Monitor)

- Registro central de eventos de sistemas

- Syslogs (existen versiones gratuitas)

Hay muchas otras alternativas de código abierto (OpenSoure) que pueden ser utilizadas para lograr estos objetivos también.

El éxito en la utilización de estas herramientas está en poder tener el control de cómo los equipos, aplicaciones o plataformas del negocio se están comportando para poder llegar a tener incluso la capacidad de poder predecir cargas de trabajo, esto último es llamado Planificación de Capacidades para poder ser preventivos y no reactivos ante nuevas demandas de trabajo que se deben afrontar, pero sobre todo, el poder lograr un nivel de automatización en el monitoreo de las aplicaciones críticas nos dará la tranquilidad que las operaciones se están desarrollando de la mejor manera.

De igual forma el uso de aplicaciones de monitoreo y control, facilita la implementación de un esquema de seguridad, en donde podemos contar con las evidencias de accesos no autorizados o comportamientos anormales en las aplicaciones del negocio.

RESUMEN

El cuido al acceso de la información es uno de los aspectos más importante en toda organización e incluso a nivel personal, por lo que uno de los primeros pasos a realizar es la identificación de las plataformas críticas, establecer controles de seguridad y monitoreo sobre las mismas; partiendo de ahí debes de iniciar a adoptar un modelo de seguridad que más se adapte a tu negocio.