¿Qué es Ransomware?

Para aquellos que aun no están familiarizados con este nombre que esta cada vez generando mucho temor en las organizaciones, RANSOMWARE es un MALWARE (gusano), que está diseñado para denegar el acceso a los datos de los usuarios o organizaciones, esto a través de un proceso de cifrado de los datos (encriptación) y demandando un pago para “devolver lo secuestrado” en este caso los datos mediante de la entrega de una llave para eliminar la encriptación de los datos.

ASPECTO IMPORTANTE #1

El hecho de pagar por el rescate de los datos, no quiere decir que ya no te volverán a atacar en un futuro. El pago se realiza utilizando crypto-monedas por cierto.

¿Cuál es el mecanismo de infección de Ransonware?

El mecanismo de infección mayormente utilizado bajo el cual un usuario puede verse infectado por Ransomware es a través de correo malisioso (Phishing email) abriendo los archivos adjuntos que puedan venir o accediendo a los enlaces incluidos en dicho correo, sin embargo también están estas otras formas de infección:

- Conectarse a redes WiFi públicas

- Vulnerabilidades en el sistema operativo y/o aplicaciones

- Descarga de archivos de sitios no confiables

Es de gran importancia que en la organización se realicen campañas de concientización respecto al manejo de la seguridad de la información y el cuidado que se debe de tener ante correos extraños que puedan recibir.

¿Cómo Ransomware llega a los sistemas de la empresa?

La secuencia de forma general es la siguiente:

- La empresa o el usuario es investigado para la preparación de correo tipo phishing que se estará enviando para que se vea lo más creible y confiable posible.

- Un usuario recibe el correo malisioso con un archivo PDF adjunto, con el titulo de Orden de Compra… Has ganado un premio… etc…etc..

- El usuario abre el archivo adjunto el cual lleva incrustado el malware y se inicia el proceso de instalación

- El malware una vez instalado podría realizar lo siguiente:

- Toma los accesos de la cuenta del usuario para realizar un proceso de elevación de permisos.

- Una vez activo el malware puede realizar un “movimiento lateral” para realizar un proceso de descubrimiento de dados sensitivos y activos de alto valor, típicamente se identifican también plataformas o soluciones de respaldos para infectarlas y evitar que la organización tenga cómo recuperarse.

- Pasado cierto tiempo o una vez descubierto los datos y/o activos críticos se inicia el proceso de cifrado de los datos

Estableciendo medidas de protección contra Ransomware

Estrategia de Respaldo

Si con anterioridad nos recomendaban tener o tratar de implementar la regla 3-2-1 que consistía en:

- Contar con 3 copias o respaldos de los datos

- Utilizar 2 medios distintos para guardar los respaldos (Cinta y disco)

- Tener 1 copia de los respaldos fuera de oficina

En donde ahora las implicaciones son:

- Contar con 3 copias o respaldos de los datos

- Utilizar 2 medios distintos para guardar los respaldos (Cinta y disco)

- Tener 1 copia de los respaldos fuera de oficina

- Tener fuera de línea los respaldos o en una ubicación INMUTABLE (no alterable)

- Validar que la recuperación de los respaldos tengan CERO errores.

La implicación de tener los respaldos desconectados de la red o en una ubicación INMUTABLE es porque uno de los principales objetivos de ataque de Ransonware es inhabilitar la herramienta de respaldo y en el mejor de los casos encriptar también los respaldos, para provocar que la organización no tenga opción de poder recuperarse.

¿Cómo lograr esto? hoy en día distintas soluciones de respaldo que en conjunto con recursos de almacenamiento físico o en nube permiten implementar esta nueva estrategia.

A continuación te comento como lograr esto con VEEAM BACKUP particularmente las adiciones a la regla 321, te dejo en este enlace IMPLEMENTANDO LA REGLA 3-2-1 para que veas las recomendaciones de implementación de los primeros pasos.

Almacenamiento INMUTABLE

Uno de los aspectos importantes en esta actualización a la regla, es que la ubicación del almacenamiento de los respaldos NO SE PUEDA ALTERAR, para el caso particular que Ransomware no pueda llegar y encriptar los respaldos, para ello VEEAM BACKUP te ofrece las siguientes:

- Ubicación de almacenamiento inmutable a través de una bóveda de respaldos física

- Ubicación de almacenamiento inmutable en nube.

- Creación de un almacenamiento inmutable a través de un servidor basado en Linux (Hardened Repository)

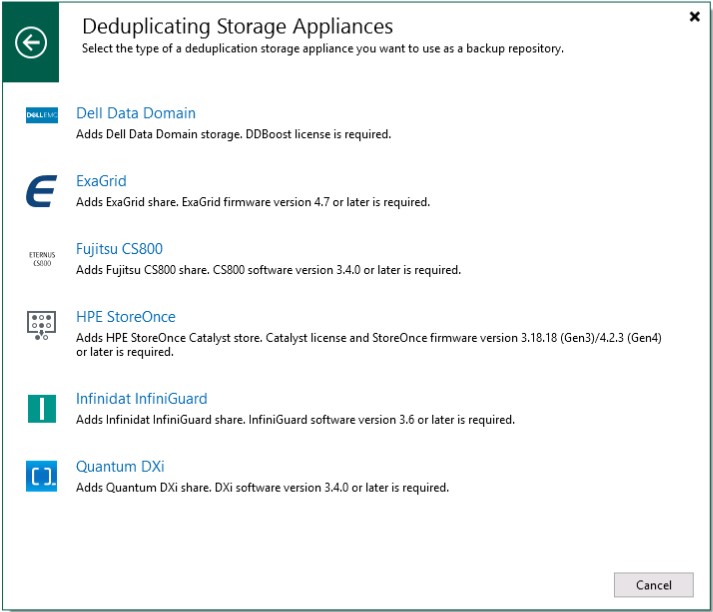

Veeam Backup permite una integración nativa hacia múltiples Deduplication Storage Appliances estos equipos ofrecen protección, compresión, deduplicación y replicación de los datos hacia otra solución similar.

Dentro de las soluciones más comunes que he tenido la oportunidad de trabajar, es con HPE StoreOnce y con Dell Data Domain que ahora se llaman Data Protect este último ofrece funcionalidades de desconexión de la red.

Debido a que el mecanismo de conexión entre VEEAM BACKUP y estas soluciones se realiza utilziando una API nativa de cada fabricante, es imposible para RANSOMWARE tener acceso a estos repositorios de información.

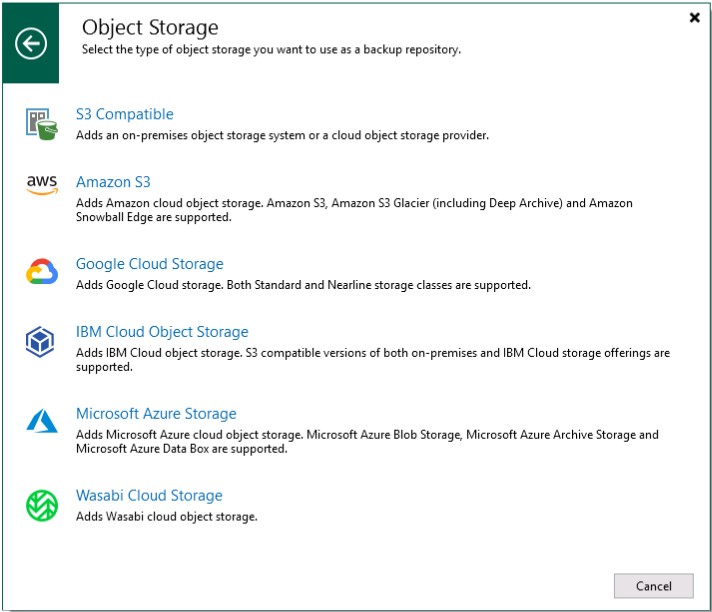

Otra alternativa de almacenamiento inmutable es a través del uso de almacenamiento en nube que también es cerficado como inmutable entre los que se encuentran:

- Amazon S3

- Microsoft Azure Storage Account (Blob Storage)

- Google Cloud Storage

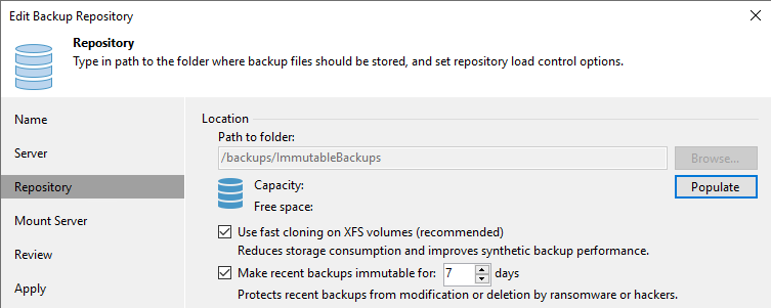

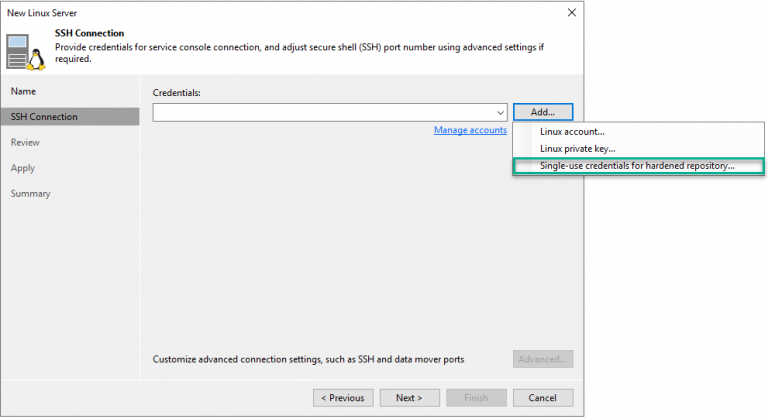

Finalmente si no cuentas con un presupuesto para adquirir un Deduplication Appliance o por diferentes motivos no puedes utilizar un Object Storage de nube para guardar sus respaldos, VEEAM BACKUP ofrece una alternativa para poder utilizar un servidor basado en Linux y convertirlo en un INMUTABLE LINUX REPOSITORY, para lograr esto los requerimientos generales son:

- Un servidor físico con capacidad de almacenamiento suficiente.

- Una distribución de Linux de 64-bit que soporte XFS File System (block clone technology)

- La distribución de Linux debe de soportar el comando chattr

- Edición de Veeam Backup en versión 11 o superior

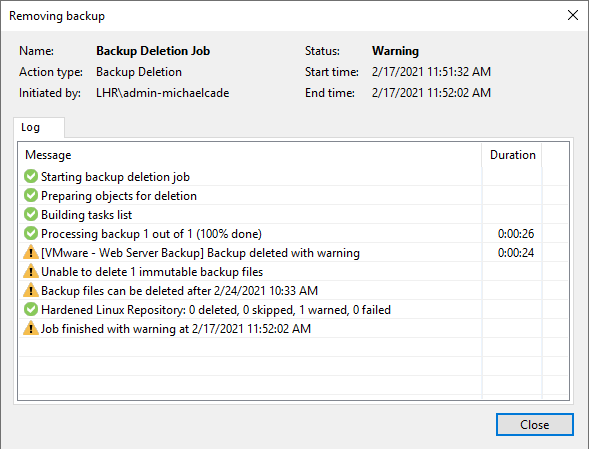

#2 – Esta modalidad de protección también evita el efecto de CABALLO DE TROYA en donde evita aun que el mismo administrador pueda eliminar los archivos de respaldo.

#1 – El repositorio se configura como uno “normal” de disco local y se marcan las opciones de utilizar XFS y activar la inmutabilidad en los backups por un período de tiempo.

#3 – el mecanismo de autenticación hacia el servidor Linux a través de SSH, son credenciales de uso de una sóla ocasión (one- time access credentials).

Finalmente ... Cero errores al recuperar los datos

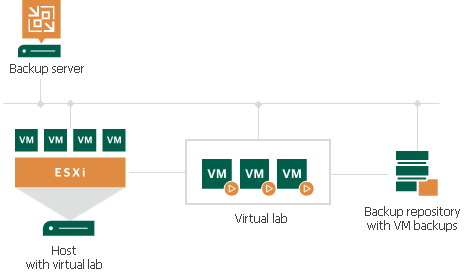

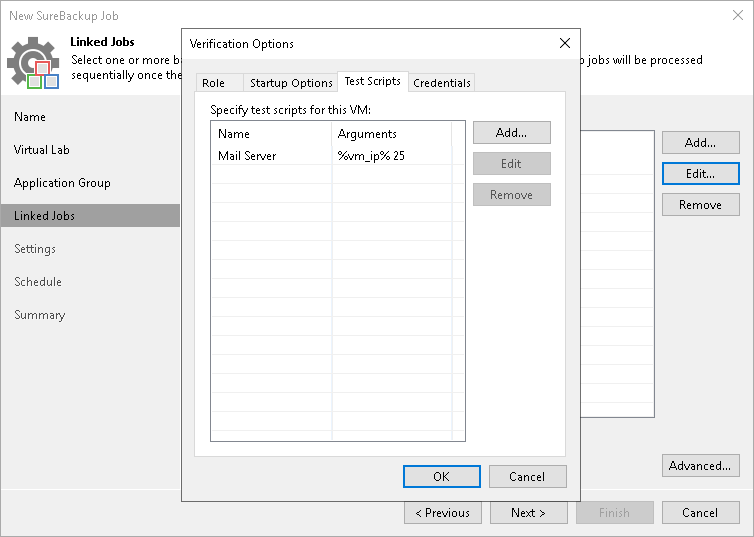

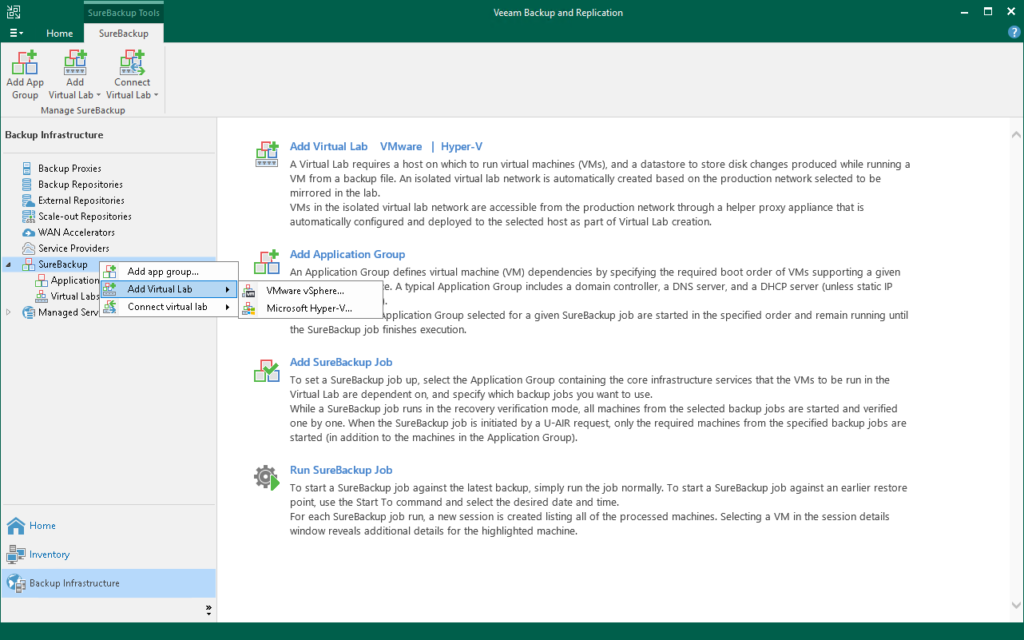

Otro de los retos con este esquema de protección es el poder garantizar que podremos restaurar la información de los respaldos sin errores, esto es válido a través de una funcionalidad que VEEAM BACKUP ofrece llamada Sure Backups y Sure Restore, todo esto gracias a una funcionalidad llamada Virtual Labs

Los Virtual Lab es un escenario para realizar pruebas de recuperación en un ambiente aislado dentro de un hipervisor de VMware, en donde es factible realizar de forma automática pruebas como las siguientes:

- Heartbeat Test – estas son pruebas en donde VEEAM valida que a los servidores virtuales luego de ser restaurados (en un entorno separado) responde a través de las VMware Tools que están instaladas al interior del servidor virtual

- Ping Test – Veeam se encarga de realizar pruebas de Ping desde el Veeam Backup server para validar respuesta del servidor que ha sido restaurado.

- Application Test – Veeam espera que las aplicaciones inicien al interior del servidor restaurado para poder ejecutar Scripts hacia dichas aplicaciones y validar por respuestas específicas.

La creación de los Virtual Labs es sumamente rápido, únicamente se requiere de recursos de un servidor de VMWare para la creación de este ambiente y poder lanzar hacia dichos recursos los procesos de Sure Backups y Sure Restore, una vez se tiene creado el Lab se crea Application Group para realizar pruebas sobre las aplicaciones que puedan estar incluidas en los servidores virtuales sobre los cuales se ejecutarán las tareas de Sure Backup.

Dentro de las bondades que ofrece la utilización de Virtual Labs es:

- Facilidad de realizar pruebas períodicas para validar que los Backups no poseen errores de forma automática.

- Facilidad para integración con programas de Antivirus y validar también la integración de los datos en los respaldos.

- Notificaciones ante posibles anormalidades que se puedan detectar durante una restauración o respaldo.

FINALMENTE…

Recuerda que para Ransomware no hay una vacuna o antivirus que realmente pueda evitarlo dado a las multiples variantes y cambios que se están presentando constantemente, por lo que nuestro enfoque debe de estar en dos grandes cosas:

- Contar con una buena concientización de seguridad de la información en los usuarios finales, ya que el eslabón más debil puede venir de esa área y por ahi los problemas a nivel corporativo.

- Implementar un esquema de recuperación que nos garantice que podamos tener el cumplimiento de esta variante de la regla 3-2-1-1-0 como viste previamente y poder tener la garantía que a pesar de un posible ataque de Ransomware nos podremos recuperar.