Controles de Seguridad - Primeros pasos (Parte 2)

Implementando un SGSI (Sistema de Gestion de Seguridad de la Información)

Hemos llegado al momento FORMAL de establecer lo que llamará de ahora en adelante un sistema de gestión de seguridad en una organización, por lo que los aspectos a considerar serían:

Punto #1 – ¿Cuál estándar de seguridad adoptar?

Yo sé, ya están pensando en la ISO 27001 y esta bien, pero a nivel de seguridad hay muchos otros estándares que en dependencia del tipo de empresa, aspectos contractual que pueda tener la empresa deberá de adoptar estándares de cumplimiento como parte de dicho contrato, por efecto de cotizar en una bolsa de valores, etc…etc…

Dado lo anterior, veamos a continuación algunos estándares de seguridad que podrían ser adoptados para efecto de cumplimiento según lo pueda llegar a requerir la empresa:

- ISO/EIC 27001 … por naturaleza cuando hablamos de controles de seguridad de la información, este es el estándard que sale primero a relucir ¿por qué?, bueno este es el estandard que define como tal el SGSI o de sus siglas en ingles ISMS (Information Security Management Systems) …

- ISO/EIC 22301 … si debemos de formalizar los procesos y controles para la implementación de un plan de continuidad del negocio (BCP – Business Continuity Plan) el cual incluye la definición de un plan de recuperación ante desastres (DRP – Disaster Recovery Plan) éste es el estandar que define todos esos aspectos y controles por implementar.

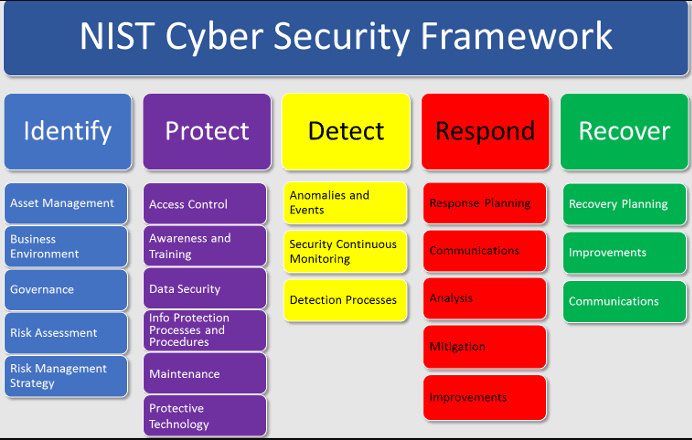

- NIST CFG … si estaban pensando que los controles de la ISO 27001 definía los controles de Cyberseguridad y protección 100% de sistemas, pues NO… NIST que significa National Institute of Standard and Tecnology es el que ya técnicamente hablando habla sobre controles específicos y tecnologías de referencia a utilizar.

- PCI … este es el estándar para aquellas empresas que manejan transacciones de tarjetas de crédito, su nombre deriva de Payment Card Industry, básicamente son los requerimientos de seguridad que establece VISA y MASTERCARD.

- ISO/EIC 27799 … este es el estandar ISO que define los controles para el manejo de la información confidencial en instituciones de salud como hospitales, esto es adoptado por las instituciones que desean estar en cumplimiento con los requerimientos de HIPAA (Health Insurance Portability and Accountability Act of 1996).

- COBIT… este es otro que fue desarrollado por ISACA una institución independiente que básicamente brinda acreditaciones a profesionales para que puedan convertirse en Certified Information System Auditor (CISA) o como Certified Information Security Manager (CISM).

Les comparto la referencia del FRAMEWORK de trabajo de los controles NIST:

Para que vean una pequeña muestra de lo que podrán encontrar en NIST hagan lo siguiente:

- Ingresen al sitio Web de ellos: https://www.nist.gov/

- Luego del clic en el menú superior de Publicaciones (Publications)

- En la casilla de búsqueda (Search) escriban la palabra Framework

- Vean los documentos relacionados que aparecen en los resultados….

Ya fuera de estos si han escuchado sobre COBIT … pues COBIT utiliza los mismos controles de la ISO 27001, si han escuchado de los controles SOX … igual es una referencia a la ISO 27001.

Algo que quiero dejarles claro es que la ISO27001 no dice qué tecnología debes de utilizar o comprar, simplemente establece el lineamiento de que tipos de controles utilizar nada mas, pero no te dice con qué… este listado de controles los podrán ver en algo que se llama ANEXO “A” de la norma ISO (la parte final del documento).

¿Y entonces que estandar vamos a trabajar?

R/ pues de todo un poco !! jajaja pero tranquilo(a), es importante primero identificar que hay varios estándares y que existen los que son de referencia como la ISO 27001 y NIST para que puedan contar con una base teórica de operación.

Si volvemos a lo relacionado al título de esta publicación, lo relacionado al SGSI comprende las siguientes fases de operación e implementación:

El SGSI es un sistema que opera en 4 fases:

- Planificar (PLAN)

- Realizar (DO)

- Revisar (CHECK)

- Actuar (ACT)–> esta fase tambien esta relacionada a la mejora continua del sistema.

Si yo sé… estabas esperando ver el Firewall, llaves de encriptación, herramientas de respaldos …etc…etc… pues no eso sale una vez has realizado la identificación de los posibles riesgos sobre los activos críticos de la organización y la necesidad de cómo protegerlos nos llevará a pensar justo en lo que estabas pensando antes….!

Te dejo una pregunta para efecto que lo pienses con la almohada … Si te llaman de una empresa Multi-Nacional de alto prestigio para una plaza relacionada a temas de seguridad y te dijeran: “… necesitamos nos puedas ayudar para realizar el proceso de clasificación de la información en la empresa para establecer los controles necesarios y delimitar quienes deben de tener acceso a la misma…” … ¿Qué harías?