¿Ya fuiste victima de un ataque de Ransomware?

¿Cómo deberías de estar preparado para poder sobrellevar un ataque de este tipo?

¿Debes de pagar la extorsión para recuperar los datos?

Antes de comenzar a dar inicio a tratar de responder estas inquietudes, primero analicemos cómo funciona un ataque de Ransomware para que podamos identificar la mejor forma en cómo estar lo mejor preparados posibles ante una situación de estas, lo más importante que debemos de estar concientes de que VAMOS A SER ATACADOS y como tal debemos de pensar siempre en cómo poder reaccionar para tratar de que no nos afecte demasiados en nuestras operaciones.

Una vez que estés conciente de esto y que mantengas esa mentalidad, vas a tratar de estar lo mejor preparado posible, asi que iniciemos!

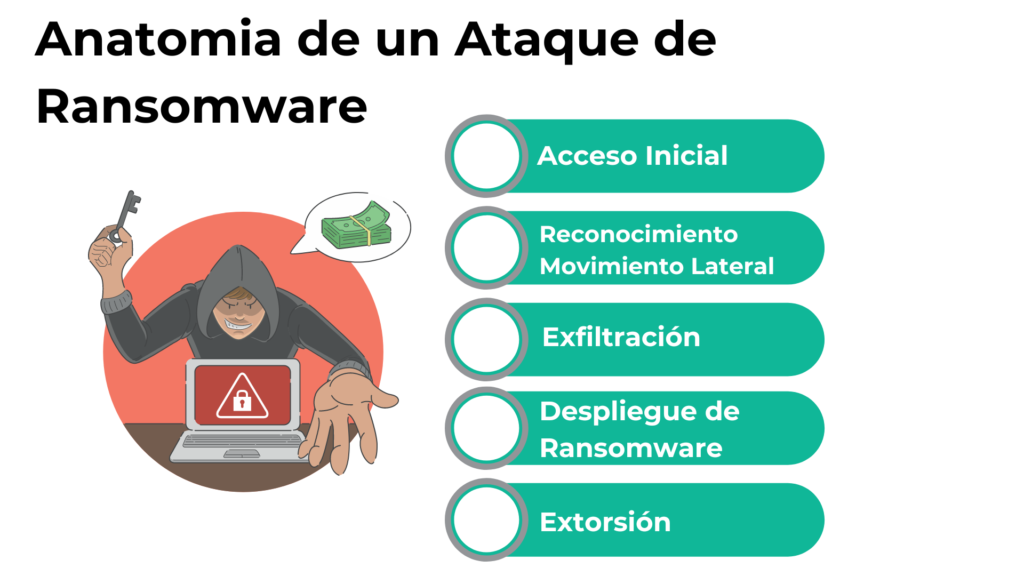

ANATOMIA DE UN ATAQUE DE RANSOMWARE

FASE 1 – ACCESO INICIAL

Uno de los métodos de acceso más comunes de RANSOMWARE es a través de CORREO MALISIOSO (PHISING) en donde los usuarios finales son atacados recibiendo correos engañosos que incluyen enlaces hacia sitios fraudulentos o que incluyen adjuntos (típicamente archivos PDF) los cuales incluyen MACROS que contienen código malisioso que facilitan la introducción de Ransomware al equipo del usuario.

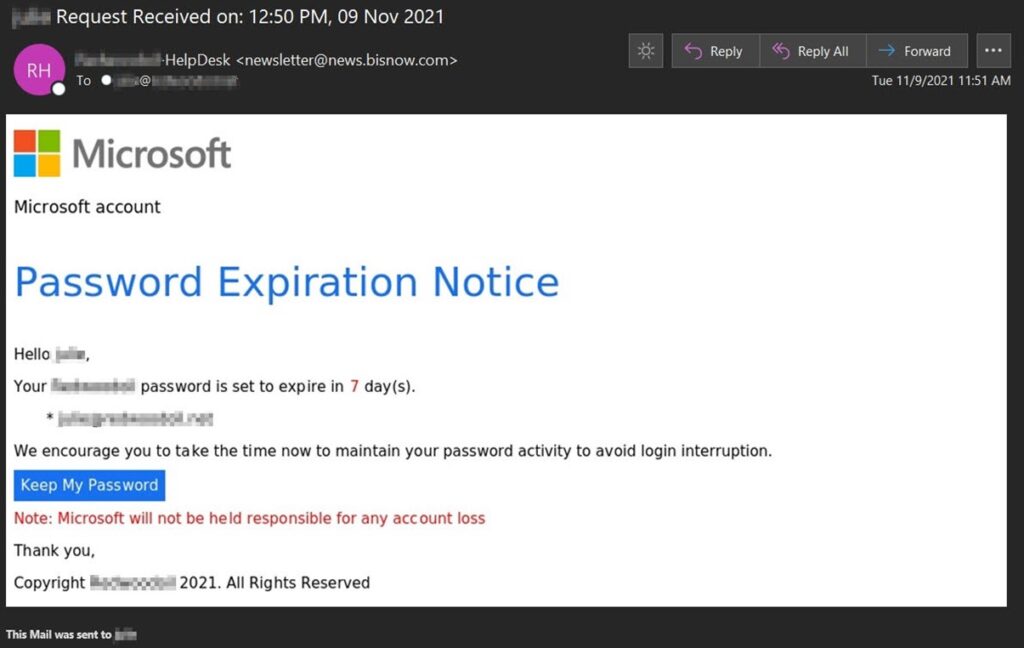

Un aspecto muy importante es que los correos pueden llegar de DOMINIOS que realmente existen, con títulos que son ciertamente relacionados con procesos que se realizan en la empresa, esto quiere decir que el atacante realiza una investigación previa de la organización previo a lanzar los correos malisiosos; existen otros tipos de correos que podríamos llamar genéricos que no llevan un título relacionado a algun proceso de negocio pero sí son correos enviados por empresas “reales”, un caso de ejemplo es cuando de Office 365 llegan correos electrónicos solicitandote que cambies tu contraseña, en donde el enlace incluido en el correo es el de la trampa, ver la siguiente imagen.

Si notas el formato del correo electrónico luce como que si efectivamente fue enviado por Microsoft, sin embargo al ver en EMISOR del correo no viene de parte de Microsoft, además ningún fabricante envía correos de expiración de la contraseña, esa acción se le notifica al usuario al momento de iniciar sesión en dicha aplicación.

RECOMENDACIONES IMPORTANTES

Debemos de entrenar a los usuarios para que puedan identificar o reportar de forma inmediata este tipo de correos electrónicos, para evitar una afectación inmediata, ya que los usuarios al ser la primera puerta de entrada del malware a la red corporativa, ante esto las recomendaciones serian:

- Realizar Campañas de Concientización de Seguridad para los usuarios con regularidad.

- Contar con herramientas de análisis de comportamiento de tráfico como soluciones de Antivirus con XDR (eXtended Detection and Response)

- Una solución como WSUS (Windows Server Update Server) o ManageEngine PatchManager Plus para mantener los sistemas operativos y aplicaciones actualizadas ante posibles vulnerabilidades.

OTROS METODOS DE ACCESO INICIAL

Otros métodos de acceso que existen son:

- Robo de credenciales a través de servidores que tengan expuesto los acceso vía escritorio remoto por RDP (Remote Desktop Protocol)

- A través de descarga de un programa de un sitio malisioso, en donde el programa es el caballo de troya para el ingreso del malware.

- A través de la explotación de una vulnerabilidad en un sistema operativo o aplicación expuesta a Internet.

FASE 2 – RECONOCIMIENTO Y MOVIMIENTO LATERAL

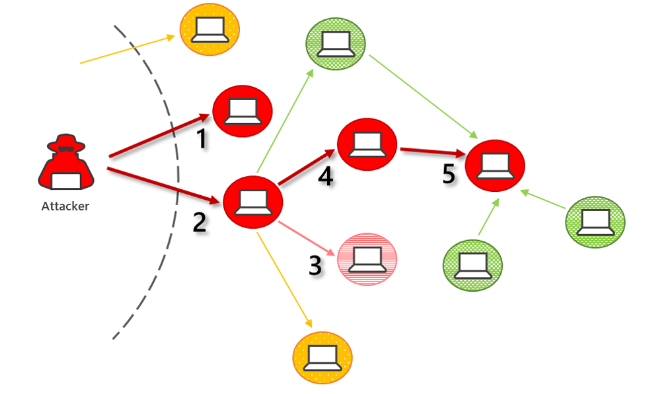

Si ya llegamos a esta etapa es porque el Malware ya se encuentra en nuestra red y como parte de su proceso es realizar algo llamado Movimiento Laterial, que no es más que comenzar a descubrir todos los segmentos de red existentes, es decir hacer el MAPEO DE LA RED (recuerden que ahorita el gusano esta aún en la PC del usuario), este descubrimiento viene acompañado de un proceso de buscar obtener acceso a otras plataformas que sean descubiertas como Controladores de Dominio, con esto se busca mantener siempre el acceso a recursos de la red.

Esta etapa es larga y compleja en base a las actividades que realiza el Malware ya que acá es en donde se hace uso de distintas herramientas como COBALT STRIKE que utiliza archivos DLL del sistema para alojarse en memoria y desde ahí lograr inyectar codigo malisioso a las aplicaciones en equipos Windows, un vez se ha logrado esto de lograr vulnerar el sistema y mantenerse oculto en memoria se le llama Living off the Land (LotL) que significaría “vivir de la tierra”, esto se llama así porque a través de comandos del mismo sistema operativo se logra el reconocimiento y acceso a los recursos de la red.

Acá el malware inicia a utilizar herramientas propias del sistema operativo para realizar el descubrimiento de la red usando comandos como:

- NET – permite ver y actualizar las configuraciones de la red del sistema infectado.

- PING – usado para probar el alcance hacia otros segmentos de la red corporativa.

- WHOAMI – permite mostrar el usuario actual que se encuentra logeado en el sistema infectado, esto para validar privilegios disponibles con el usuario actual.

- SYSTEMINFO – muestra información del sistema infectado para identificar la versión del sistema operativo, actualizaciones de seguridad y otra información.

- WMIC – este comando permite al uso de las funcionalidades de Windows Management Instrumentation (WMI) lo cual podría automatizar el uso de tareas en el sistema, algunos de estos comandos ya estan depreciados en versiones de Windows 10

RECOMENDACIONES IMPORTANTES

En esta etapa las recomendaciones que se deberán de considerar son las siguientes:

- Contar con una segmentación la red en la organización, contar con diferentes segmentos de direcciones IP para separar la red de usuariso, la red WiFi, la red de servidores, etc…etc… y establecer reglas de acceso que delimiten quienes podrán pasar de un segmento a otro.

- No user autenticación integrada con Active Directory para las plataformas de virtualización como VMWARE ESXi ya que al vulnerar el dominio, en consecuencia los hypervisores estarán expuestos al atacante.

FASE 3 – EXFILTRACION DE INFORMACION

Una vez se logra el mapeo de la red de la organización el siguiente objetivo del atacante es identificar información sensible que pueda ser extraida (secuestrada), como parte del “manual de operación” del ataque se buscan por lo siguiente:

- Documentos financieros

- Información de clientes

- Información relacionada a proyectos

- Otro tipo de información que pueda ser lucrativa para una extorsion

- RCLONE

- WinSCP

- StealBIT

- MegaSYNC

Si te das cuenta algunas de estas herramientas son de uso común al interior de la red, por lo que no despertará sospecha el uso de las mismas, este proceso se realiza en bloques de datos pequeños que no puedan generar alertar por altos volúmenes de datos que puedan estar siendo transferidos. Es importante recalcar que el uso de herramientas de almacenamiento en nube, son de uso temporal, una vez la información es cargada a estas plataformas el atacanque la descarga y elimina las cuentas para no dejar rastros.

RECOMENDACIONES IMPORTANTES

Es necesario comenzar a restringir el acceso y uso de herramientas de transferencia de archivos hacia Internet, todo debería de estar debidamente restringido a algunos pocos usuarios o que sea solicitado bajo autorización previa.

FASE 4 – DESPLIEGUE DE RANSOMWARE

Una vez se ha logrado la exfiltración de la información se llega a la etapa en donde el atacante inicia el proceso de cifrado pero la primera y crucial actividad en esta fase es la de Cifrar o Destruir cualquier respaldo de información o solución de respaldo esto estará forzando a las victimas a que a pagar por el rescate ya que no tendrían alternativa de recuperación.

Luego de desmantelar los respaldos se inicia con la siguiente secuencia de acciones de despliegue:

- Realización de desplegar Ransomware en dos equipos para validar que todo funcionará como se espera, este proceso es una batalla para validar que las herramientas de seguridad de los equipos podrán ser inhabilitadas para que no generen alarmas.

- Una vez las pruebas son realizadas con exito se utilizan comandos basados en Script usando PsExec para ejecutar el Ransomware a través de SMB (protocolo nativo en redes Microsoft).

- Si el atacante logro acceso a los controladores de dominio de Active Directory, podrá utilizar Group Policy Object (GPO) para enviar a instalar remotanente Ransomware en los equipos, en algunas ocasiones de existir se ha utlizado Microsoft System Center Configuration MAnager (SCCM) para el despliegue.

- Como parte del proceso se eliminan las copias de Volumen Shadow Copy Service (VSS) este es un servicio disponible en servidores File Server de Windows que permiten tener copias de versiones de los documentos.

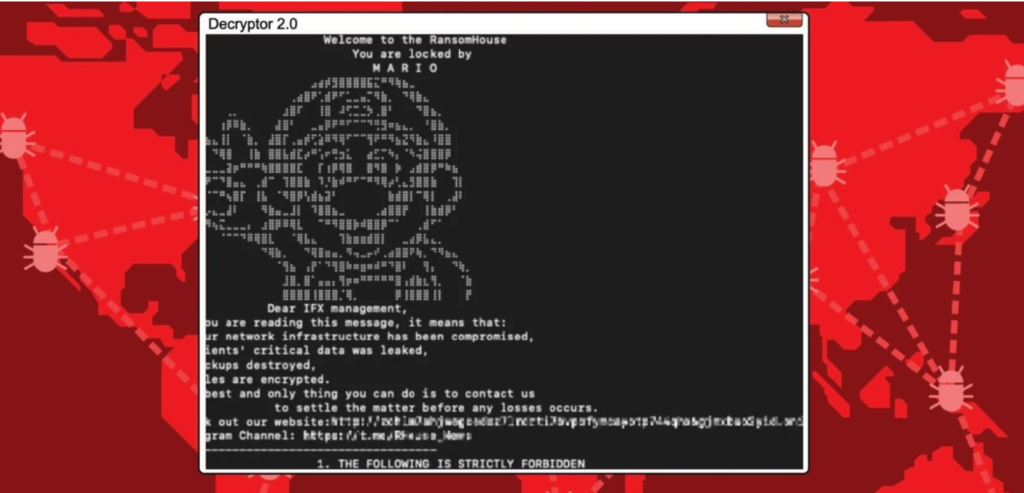

- Finalmente… una vez se ha desplegado Ransomware el atacante lanza la pantalla con la notificación que la empresa ha sido atacada y la notificación de pago para recuperar la información.

FASE 5 – EXTORSION

Esta es la fase mas complicada en donde estas inmovilizado con todos los sistemas, tus respaldos no están disponibles y el atacante te está dando un plazo para que pagues el rescate por la información que han robado, en base al historial de estos ataques existen empresas que han pagado por el rescate y otras no lo han realizado, también hay que resaltar que hacer público situaciones como estas para las empresas es un IMPACTO EN IMAGEN Y REPUTACION que puede traer consecuencias muy negativas desde el lado de los clientes y socios de negocio.

¿Entonces que se debe de hacer?

Algunas empresas optan por pagar y otras por contratar un negociador para tratar de llegar a un acuerdo con el atacante, esto dependerá del tipo de empresa y del volumen de operaciones afectadas para ver de tratar de volver a la normalidad lo más rapido posible. Ahora bien ¿es cierto que realmente sacaron información de la empresa o únicamente cifraron los datos? la respuesta a esta pregunta solo el atacante lo sabe, lo que sí es cierto es que lograron ingresar a los sistemas y los inhabilitaron.

Situación completa – Publicación de Información en la Red Oscura

La situación se vuelve más compleja de manejar cuando el atacante decide publicar parte de la información en sitios de la red oscura para evidenciar que tiene los datos y que de no tener el pago hará público toda la información. Llegar a este punto si ya la organización esta en el escrutinio público, en donde situaciones como estas ya forman parte del historial de casos que nos hacen reflexionar sobre las medidas que debemos de tomar.

Algunas Recomendaciones

Impedir una infección o ataque de Ransomware parece una labor imposible debido a las tantas variantes y múltiples aspectos que se deben de tomar en cuenta, por lo que las recomendacionas más importantes serían:

- Contar con Planes de Respuesta ante Incidentes (IR – Incident Response) y Planes de Recuperación ante Desastres (DR – Disaster Recovery) y probarlos regularmente.

- Probar la interacción de la empresa respecto a los planes de Cyberseguridad.

- Validar y probar los procedimientos de escalación y respuesta del equipo de Cyberseguridad.

- Identificar y cubrir los faltantes (GAPs) en los procesos de Cyberseguridad.

- Contar con ubicaciones de respaldos que sean inmutables.

- Contar con soluciones que puedan notificar sobre compartamiento extraños en equipos o la red para notificaciones tempranas de la presencia de ransomware en la organización.

Espero que esto sea de mucha utilidad.