Introducción a la Gestión de Controles de Cyberseguridad

Consideraciones antes de iniciar y primeros pasos

Administrando los Controles de Seguridad

Hemos llegado a la parte interesante técnicamente hablando, porque hoy tal como lo indica el título de Gestión de Controles de Cyberseguridad… ya es de ver qué producto técnicamente hablando nos permitirá automatizar la ejecución del control, generación de reportes, envío de alarmas, etc…etc…

Si recurdan en el modulo anterior iniciamos con los aspectos teóricos, de los estándares que existen, la metodología de implementación que deberíamos de seguir y el montón de procedimientos que deberían de existir para formalizar la implementación de controles de seguridad de la información.

Antes de entrar de lleno a este módulo, es importante considerar algo importante antes de iniciar con la adquisición de nuevas tecnologías de seguridad, ese punto es:

Identificar la ejecución de buenas prácticas a nivel tecnológico que están en operación

Lo anterior es para garantizar que a nivel tecnológico en la organización se está cumpliendo al menos con lo básico, es decir y cito algunos ejemplos:

- Si están realizando respaldos períodicos formalmente (no copias en un disco USB)

- Si los equipos (servidores) no son PC vitaminadas

- Si los servidores poseen arreglos redundantes en sus discos

- Si la red de datos es bajo el esquema de un cableado estructurado y certificado

- Si la red inalámbrica posee una administración centralizada o si los AP independientes en cada ubicación

- Si existen UPS para el resguardo energético de los equipos críticos

- Si las versiones de los sistemas operativos de los equipos críticos no son tan viejos

- Si existen mecanismos de autenticación a la red (Active Directory)

- Si existe un mecanismo de instalación automática y centralizada de las actualizaciones de Windows

- Si existe una implementación de un antivirus empresarial

- Si los equipos de comunicación (Switches) son administrables

Lo anterior es de suma importancia ya que sobre esa “base” tecnológica se estarán implementando nuevas herramientas para el control y gestión de la seguridad!

Si en tu escenario tienes algunos de los puntos indicados anteriormente, deberás de trabajar en actualizar o mejorarlo antes de iniciar con la implementación de los controles de cyberseguridad.

Primeros pasos - Ubicación Central de Eventos (Logs)

Uno de los puntos que se puede considerar como REQUERIDO o casi obligarotio es la de contar con una ubicación central en donde se pueda tener los LOGs o Eventos de los sistemas críticos, por lo general una solución fácil y rápida es la implementación de un SysLog Server que ofrece únicamente la recolección y centralización de los eventos, esta solución no ofrece un análisis sobre los eventos que están llegando al SysLog Server.

Revisemos un poco en detalle el SYSLOG porque al final es la base de operación para los sistemas que vienen a continuación que son mas complejos…

COMPONENTES DEL SYSLOG

- Se requiere de un sistema operativo ya sea basado en Windows o Linux

- Típicamente la solución del SYSLOG incluye o va a requerir de una base de datos para almacenar los eventos

- Se requiere la instalación de un programa llamado SYSLOG FORWARDER el cual se instala en los equipos que van a reenviar sus eventos hacia el SYSLOG SERVER

- Algunos equipos de comunicación ya incluyen funcionalidades para enviar sus eventos hacia un SYSLOG SERVER por lo que se debe de configurar en cada equipo de igual forma

- La comunicación hacia un SYSLOG SERVER se realiza vía UDP (514) o TCP (1468) por lo que estos puertos deben de estar disponibles en el Firewall para ubicaciones remotas

- Cuando se habla de una solución PAGADA de SYSLOG el dimensionamiento del servidor y el licenciamiento se realiza por la CANTIDAD DE EVENTOS x SEGUNDO que el SYSLOG estará recibiendo

ManageEngine EventLog Analyzer

Ahora hablemos sobre una herramienta que no solo permite la centralización de eventos, sino que ya se agregan funcionalidades de análisis sobre los eventos que está recibiendo en su base de datos, básicamente ya estamos hablando de una solución llamada SIEM (Security Information and Event Management)

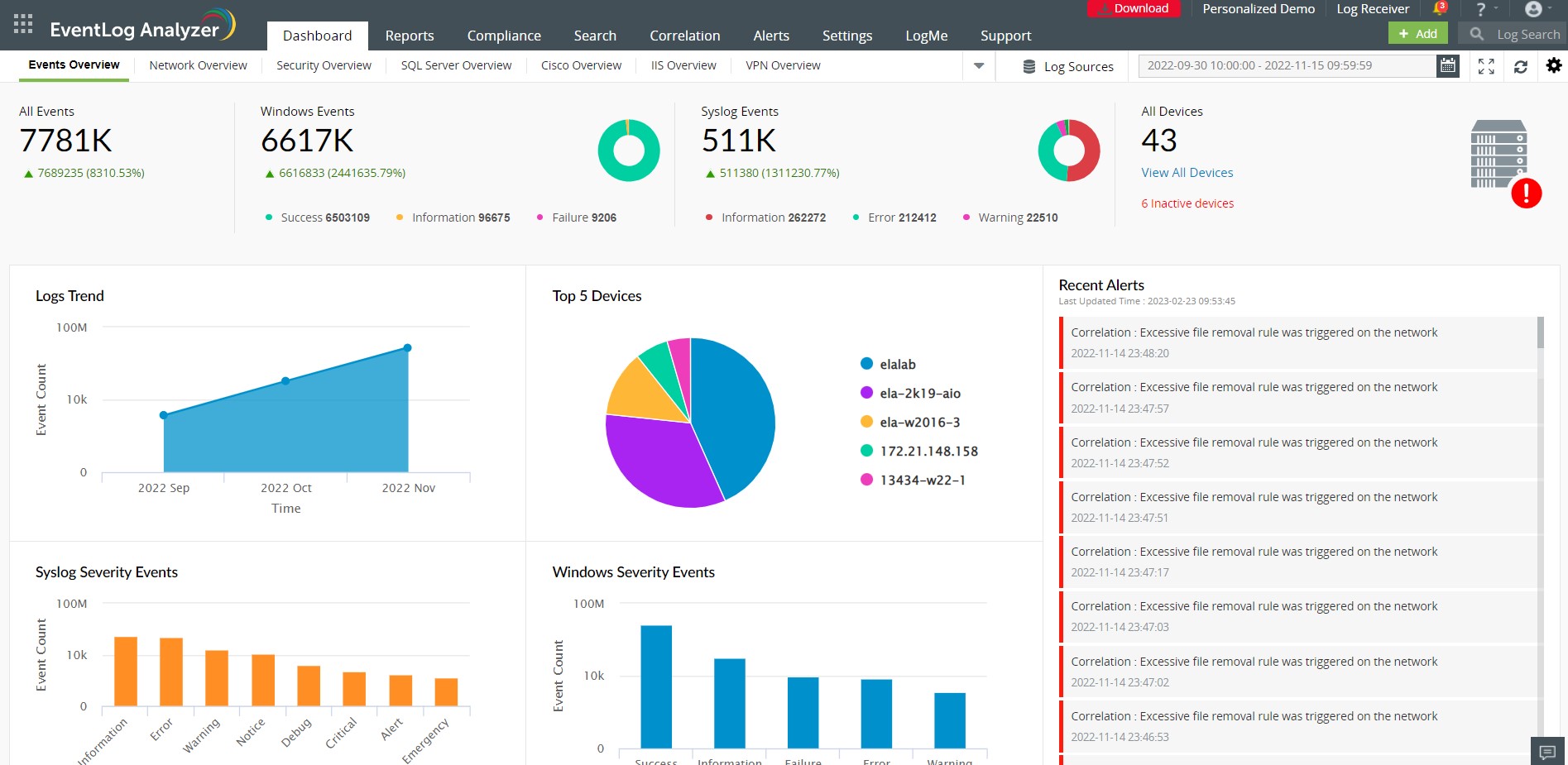

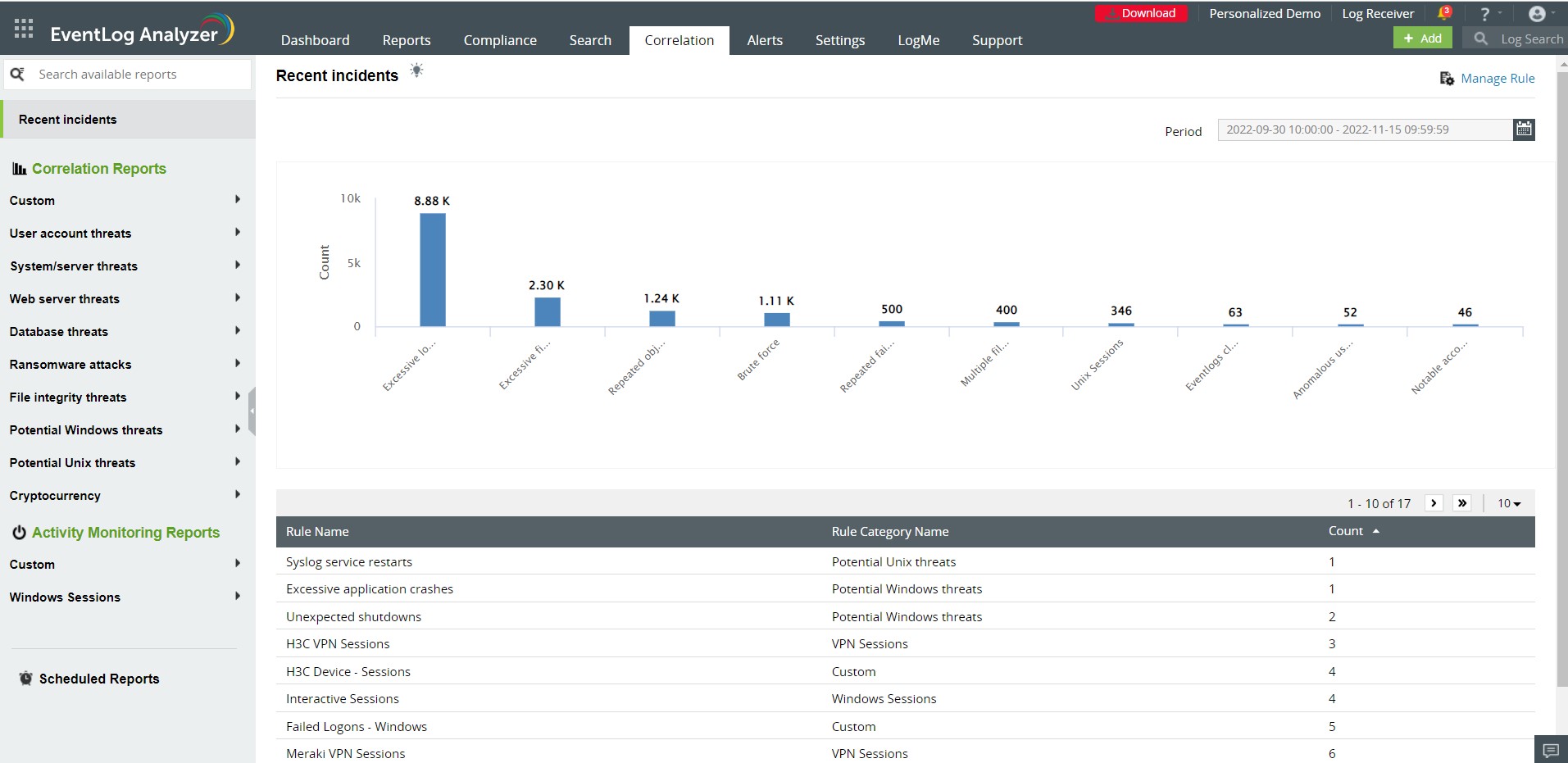

Con la solución de ManageEngine EventLog Analyzer se pueden analizar eventos de casi cualquier tipo de recursos, como servidores, aplicaciones, bases de datos, equipos de red entre otras cosas, dentro de lo más importante en esta herramienta es que la aplicación realiza una Correlacion de Eventos para poder identificar posibles ataques o inconvenitnes que puedan estar ocurriendo en la red o los sistemas.

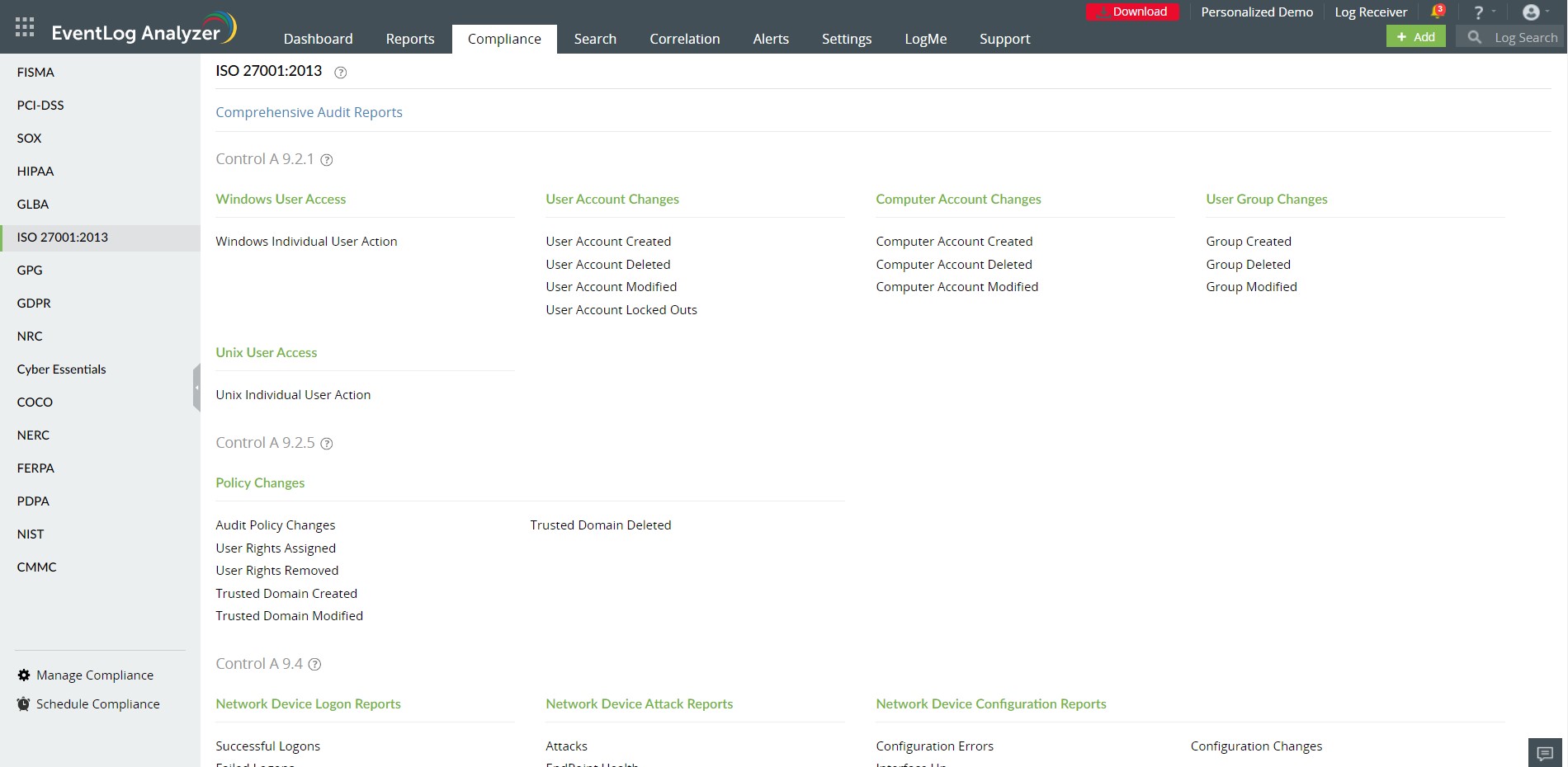

Adicionalmente gracias a los procesos de analíitca interna que realiza la herramienta, nos brinda una serie de Reportes de Cumplimiento según el estándar que tengamos en operación en la institución, podemos ir directo a los informes ya bajo la normativa correspondiente, esto nos ayuda mucho a acelerar la entrega de la información para el cumplimiento de los controles de seguridad establecidos.

Esta es una excelente herramienta para iniciar a realizar la recolección de eventos sobre los activos de información críticos en la organización, es fácil de implementar y rápidamente se logra obtener mucha visibilidad sobre los eventos que puedan estar ocurriendo en la red de la organización.

Si deseas conocer todo el potencial de esta herramienta visita este LINK, en este enlace también podrás realizar una cotización del producto en base a la cantidad de equipos a centralizar los Logs.

Si deseas ver el DEMO en operación de la herramienta da clic en este LINK

Espero que les sea de mucha utilidad!